„Der Patch ist tot! Lang lebe das Update…“

…Ungefähr so lässt sich der Wandel bei den Updates von Windows und anderen Produkten zusammenfassen. Doch egal, wie wir es nennen – unterm Strich zählt weiterhin: Update Management nicht vernachlässigen, geordnet vorgehen und dabei die individuellen Anforderungen im eigenen Unternehmen berücksichtigen.

Kurz & knapp

- Das Update Management in Unternehmen hat sich in der Vergangenheit im Zusammenspiel von Softwareherstellern und IT-Abteilungen fortlaufend weiterentwickelt.

- Durchgesetzt hat sich das Ringkonzept von Microsoft, in dem unterschiedliche Endgerätegruppen in verschiedenen Phasen aktualisiert werden, abhängig von ihrer Kritikalität.

- Automatisierungslösungen wie die baramundi Management Suite (bMS) ermöglichen eine sichere und effiziente Verteilung von Updates auf Basis des Ringkonzepts.

- Die bMS unterstützt mit seinen Updateprofilen, zeitversetztem Ausrollen, dem Blockieren einzelner Anwendungen und verschiedener Übersichtsseiten einen klaren Updateprozess.

Über die vergangenen zwei Jahrzehnte wurden IT-Abteilungen hervorragend konditioniert: Eingesetzte Software muss regelmäßig aktualisiert werden. Softwarehersteller

reagierten mit der Bereitstellung von Patches für einzelne Sicherheitslücken, nicht besonders übersichtlich. Später veröffentlichten viele Anbieter an sogenannten

Patch Days an einem festgelegten Tag im Monat eine bunte Mischung von Sicherheitspatches. IT-Fachabteilungen zogen ihre Konsequenzen: Besonders kritische Patches wurden

getestet und installiert, weniger kritische Patches und Funktionsupdates ließ man häufig aus.

Microsofts Antwort: kumulative Updates. Diese monatlich erscheinenden Updatepakete beinhalten neben den aktuellen Sicherheitspatches und Funktionsupdates gleich auch noch

die Patches und Updates der vorhergehenden Pakete. Das spart Zeit, bedeutet aber auch das Ende der selektiven Installation einzelner Patches („Cherry picking“).

Deutlich wird: Die Art, wie Softwarehersteller Patches und Updates bereitstellen, verändert sich kontinuierlich und bezieht im besten Fall Admin-Arbeitsweisen ein. Klar wird außerdem in

diesem kleinen historischen Exkurs: Die meisten IT-Fachabteilungen passen ihr Update Management individuell an die Bedürfnisse in ihrem Unternehmen an.

Durchblick behalten: Von Microsoft Update über Windows Update bis WSUS

Die Wege, auf denen Microsoft relevante Updates bereitstellt, sind vielfältig und haben unterschiedliche Vor- und Nachteile. Zum einen nutzen sie dafür die eigenen Services

„Microsoft Update“ sowie „Windows Update“ im reduzierten Umfang. Während „Microsoft Update“ Updates für alle unterstützten Microsoft Produkte (Exchange Server,

MSSQL-Server, etc.) umfasst, sind per „Windows Update“ nur Updates für das eigentliche Betriebssystem zu finden. Zum anderen bietet Microsoft über seinen „Windows Server Update

Services“ (kurz WSUS) Softwarekomponente an, mit denen sich u.a. die Microsoft Online Dienste im eigenen Firmennetzwerk spiegeln lassen. So können notwendige Daten für die

Aktualisierung von Updates lokal bereitgestellt werden.

IT-Fachkräfte stehen also vor der Qual der Wahl, auf welchem Weg sie an bereitgestellte Updates kommen. Ob sofortige Verfügbarkeit, Speicherplatzanforderungen, notwendige

Internetverbindung oder viele mehr, dabei gibt es einiges zu beachten. Den richtigen Weg gibt es auch hier nicht, sondern das Vorgehen erfolgt am besten für jedes Unternehmen und

jeden Update-Bereich individuell.

Warum das Ringkonzept für effizientes Update Management unverzichtbar ist

Eine Erkenntnis in den meisten Unternehmen: Nicht alle Endpoints können und sollten zur selben Zeit mit denselben Updates versorgt werden. Schließlich gibt es immer Endpoints, welche kritischer sind als andere. Auf diesem Prinzip basiert auch das Ringkonzept von Microsoft, das sich vielerorts durchgesetzt hat. Ein Ring umfasst Geräte, welche ein Update zur selben Zeit erhalten. Diese Geräte sollten einen möglichst breiten und repräsentativen Querschnitt des Unternehmens abbilden – kategorisiert nach Kritikalität. In großen Unternehmen ist es zudem ratsam, bei der Größe der Ringe auch die Kapazität des Helpdesks zu berücksichtigen.

Sichere und standardisierte Updates: Sperrliste und automatische Freigabe

Eine Automatisierungslösung ist hier besonders hilfreich, um – statt manuell und fehleranfällig – standardisiert und effizient Updates an Geräte innerhalb eines Rings zu

verteilen. Beispielsweise das Update Management der baramundi Management Suite setzt mithilfe von Updateprofilen konsequent auf das Ringkonzept von Microsoft.

Darüber hinaus ermöglicht es, einzelne Updates, aber auch ganze Produktlinien und sogar komplette Kategorien vom Updateprozess auszuschließen. Mithilfe einer Sperrliste entfällt auf

diese Weise die manuelle Freigabe der Updates. Neue Updates sind automatisch freigegeben und werden mit einem konfigurierten zeitlichen Versatz zum Veröffentlichungsdatum

installiert, beginnend mit dem unkritischsten Ring.

Für Ringkonzept Windows-Standardkonfiguration ändern

Um nun das volle Potenzial des Ringkonzepts und der baramundi Updateprofile nutzen zu können, muss zunächst die Windows-Standardkonfiguration abgeändert werden:

- Bei Onlinequellen und WSUS: automatische Updates deaktivieren, sonst liegt die Kontrolle nicht mehr beim zentralen Management System.

- WSUS: Dual Scan deaktivieren, andernfalls funktioniert u.a. die Verzögerung von Updaten nicht fehlerfrei; URL zum entsprechenden System per Gruppenrichtlinie vorgeben.

Eine detaillierte Auflistung der benötigten und empfohlenen Einstellungen sowie eine Anleitung zur Konfiguration finden Sie in der baramundi Knowledge Base.

Ringe definieren und Updateprofile anlegen

Zunächst gilt es, die für das eigene Unternehmen relevanten Ringe anhand eigener Kriterien zu definieren und die benötigten Updateprofile in der baramundi Management Suite anzulegen. Aussagekräftige Namen und ggf. ergänzende Kommentare sind von Vorteil, ebenso wie Angaben zur Verzögerung der Updates in Tagen.

Zu beachten ist hier, dass Definition Updates von der baramundi Management Suite grundsätzlich nicht verzögert werden, da dies die Funktion des Windows Defender Antivirus beeinträchtigen würde.

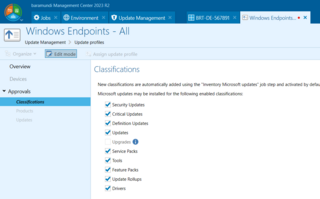

Freigabe von Klassifizierungen und Blocken einzelner Updates

Im nächsten Schritt werden die generell freizugebenen Klassifizierungen bestimmt. Aus Gründen der Sicherheit und durchgängigen Aktualität sollten nach Möglichkeit alle Klassifizierungen freigegeben sein.

Je nach Anforderung können im Updateprofil auch komplette Produkte oder granular einzelne Updates blockiert werden. Sollte beispielsweise „Microsoft Silverlight“ grundsätzlich nicht auf Unternehmensrechnern installiert und aktualisiert werden, so kann dieses Produkt im Updateprofil als geblockt markiert und somit von der Verteilung ausgenommen werden.

Selbstverständlich wirken sich diese Freigaben nicht nur auf die Verteilung, sondern auch direkt auf die Inventarisierung aus. Dann ist jederzeit für jeden Endpoint ersichtlich, ob Updates fehlen und ob diese verzögert oder blockiert sind.

Kein Mischbetrieb von Online- und Offlinequellen

Alle am Endpoint relevanten Aktionen sind im Jobschritt „Microsoft Updates verwalten“ zusammengefasst. Dort lässt sich sowohl eine Inventur als auch die Aktualisierung

auswählen. Eine Inventur sollte regelmäßig (mindestens einmal pro Woche) auf der To-do-Liste stehen. Hierbei ermittelt man lediglich den aktuellen Updatestatus des Endpoints, ohne Updates

zu installieren.

In beiden Fällen stehen die oben genannten drei Quellen zur Auswahl (Microsoft Update Online, Windows Update Online und WSUS). Das ermöglicht zwar größtmögliche

Flexibilität. Es ist jedoch empfehlenswert, sich im Vorfeld für eine Quelle zu entscheiden und diese beizubehalten. Von einem Mischbetrieb mit Online- und

Offlinequellen wird dringend abgeraten. Denn die Daten des WSUS weichen teils von den Daten der Onlinequellen ab wodurch Inkonsistenzen auftreten. Gerade in Bezug auf das

Veröffentlichungsdatum ist das problematisch und das verzögerte Ausrollen funktioniert dann nicht.

Abschließende Inventur? Ein Muss

Zur Installation der Updates dient dann die Aktion „Microsoft Updates verteilen“. Hier unbedingt die gleiche Quelle wählen, die zuvor auch für die Inventarisierung

verwendet wurde. Es ist in Sonderfällen zwar möglich, den für Updates im Normalfall benötigten Neustart zu unterdrücken. Das ist jedoch nicht zu empfehlen,

denn es führt dazu, dass einige Updates bis nach dem nächsten Neustart nicht korrekt erkannt werden können. Gerade Systemupdates werden in der Regel erst beim Neustart vollständig

installiert.

Die abschließende Inventur hingegen wird dringend empfohlen. Denn sie sorgt dafür, dass der aktuelle Updatezustand auch korrekt an den baramundi Management Server gemeldet

und somit in den Auswertungen berücksichtigt wird.

Effektive Endpoint-Aktualisierung: Unbedingt Updateprofile nutzen

Im nächsten Schritt lassen sich die Vorgaben festlegen, nach denen ein Endpoint nun aktualisiert wird:

- Manuelle Konfiguration: Sämtliche Einstellungen wie Klassifizierung, ein- und ausgeschlossene Produkte/Updates und zeitliche Verzögerung sind granular einstellbar.

- Updateprofil: Der Updatevorgang richtet sich nach den Einstellungen im Updateprofil, das dem Endpoint zugewiesen ist. Sollte kein Updateprofil zugewiesen sein, bricht der Jobschritt ab – der Endpoint wird nicht aktualisiert.

Updateprofile zu verwenden, ist für eine konsistente und vorhersehbare Updatestrategie dringend empfehlenswert. Die manuelle Konfiguration bietet sich nur in Einzelfällen oder zu Testzwecken an.

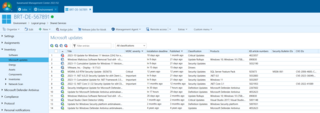

Aktueller Updatezustand im Blick

Ein farbiger Statusbalken illustriert den aktuellen Updatezustand eines Endpoints. Zusätzlichen Überblick bietet die detaillierte Liste der betreffenden Updates. Die Auswertung des Updatezustands basiert auf den Einstellungen des Updateprofils – sofern zugewiesen. Ein Endpoint wird erst dann als aktuell gewertet, wenn die benötigten Updates installiert, blockiert oder verzögert sind. Ohne Updateprofil kann weder die Blockierung noch die Verzögerung von Updates berücksichtigt werden.

Updateprofile bieten mehr als nur Freigabe-Funktionen

Updateprofile dienen nicht nur der Freigabe/Blockierung und Verzögerung von Updates. An ihnen lässt sich auch der Updatezustand auswerten, z.B. ob ein Endpoint die Vorgaben

des Updateprofils erfüllt bzw. ob alle dem Updateprofil zugeordneten Endpoints konform sind oder Handlungsbedarf besteht.

Ein weiterer Mehrwert: die Anzeige der Updatezustände der Endpoints nach Gruppenzugehörigkeit. Das dient der leichten Auswertung einzelner Gruppen (z.B. Abteilungen), aber

auch verschachtelter Zweige (z.B. Standorte). Auf einen Blick ist hier erkennbar, ob die Geräte die Vorgaben des Updateprofils erfüllen, ob und wie viele Updates fehlen und auch wann

zuletzt inventarisiert bzw. aktualisiert wurde. Selbstverständlich kann auch auf die verschiedenen Zustände und die Updateprofile gefiltert werden.

Fazit für effizientes Update Management

In der sich ständig wandelnden Welt der Softwareupdates ist es also wie beschrieben unerlässlich, das Update Managements individuell anzupassen. Das von Microsoft eingeführte Ringkonzept und die Nutzung von Automatisierungs-Tools bieten effiziente Wege, um Updates sicher und standardisiert zu verwalten. Klare Richtlinien, regelmäßige Inventuren und die strategische Nutzung von Updateprofilen sind dabei entscheidend für einen erfolgreichen und gut kontrollierten Updateprozess in Unternehmen.

Schützen Sie Ihre IT: Expertentipps zum Schwachstellen-Management

Noch mehr Tipps zum Thema automatisiertem Update- und Schwachstellen-Management? Erfahren Sie in unserem Whitepaper, wie Sie Ihre IT-Infrastruktur wirksam gegen Schadsoftware und Hackerangriffe absichern können!