baramundi IEEM - oder wie ich aufhörte, mir Sorgen zu machen und das Mobile Office liebte

Viele Werktätige freuen sich über die Möglichkeit, mobil arbeiten zu dürfen. IT-Administratoren freuen sich darüber allerdings überhaupt nicht. Denn der IT bereitet dieses Konzept einiges an Zahnschmerzen. Die Lösung: Internet Enabled Endpoint Management.

Kurz & Knapp

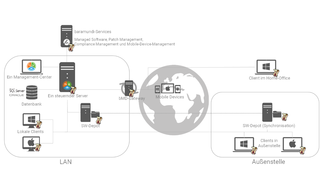

- IEEM (Internet Enabled Endpoint Management) ermöglicht die Verwaltung externer Geräte ohne direkte Netzwerkverbindung. Es verwendet dafür ein Gateway in der DMZ.

- Es unterstützt auch Mobilgeräte, die dann über Mobilfunkverbindungen gemanagt werden.

- Mit IEEM sind zeitnah verteilte Sicherheitsupdates gar kein Problem, egal wo ein Gerät sich befindet.

Es kommt einiges zusammen, das mobile Geräte zu gefährlichen Einfallstoren für Computerschädlinge macht. Zusätzlich erschweren sie es, die Management Software sicher zu betreiben:

- Mobile Geräte werden über längere Zeit außerhalb des internen Netzwerks betrieben.

- Die User vergessen gerne eine sichere VPN-Verbindung zu nutzen, wenn sie im Internet surfen.

- Ohne verschlüsselte VPN-Verbindung zum Unternehmen ist es schwierig, das Gerät zu warten und zu verwalten.

- Erschwerend kommt hinzu, dass gerade die Geräte häufig in ungesicherten, öffentlichen Netzwerken ins Internet gehen.

- Klassische Verwaltung ist nur im internen Netzwerk oder über VPN verbundene Geräte möglich, so dass die mobilen Arbeitsplätze häufig lange Zeit ohne Sicherheits-Updates betrieben werden.

Die Lösung: IEEM

Der geneigte Leser wird sich jetzt denken: Dafür muss es doch eine technische Lösung geben. Und so ist es auch: Internet Enabled Endpoint Management – kurz IEEM – erlaubt die Verwaltung von externen Geräten auch ohne eine direkte Verbindung zum Unternehmensnetzwerk.

Dazu muss ein Gateway in Form eines Windows Server eingerichtet werden, der in aller Regel in der DMZ des Kunden installiert wird. Dieses Gateway erhält eine öffentliche IP-Adresse bzw. einen DNS-Namen, über den das Gateway aus dem Internet erreichbar ist. Das Gateway selbst ist dabei über ein SSL-Zertifikat abgesichert. So ist sichergestellt, dass Verbindungen über das Gateway immer verschlüsselt sind. Außerdem wird über eine Allowlist sichergestellt, dass nur Geräte über das Gateway kommunizieren dürfen, die dort auch erwünscht sind.

Bei baramundi ist IEEM so implementiert, dass man drei verschiedene Modi nutzen kann:

- LAN

- Internet

- Dynamisch

Geräte im LAN-Modus haben keinen Zugriff auf das Gateway und kommunizieren exklusiv über das interne Netzwerk. Geräte im Internet-Modus greifen ausschließlich über das Gateway auf Netzwerkinhalte zu. Geräte im dynamischen Modus können sowohl extern als auch intern betrieben werden, wobei immer die interne Kommunikation bevorzugt wird. Das heißt, dass das Gerät sich nur dann über das Gateway verbindet, wenn der baramundi Server intern nicht auflösbar ist.

Für IEEM sind auch Mobilfunk oder getaktete Verbindungen, die gerne mal zwischendurch abreißen, kein Problem, denn die Datenübermittlung erfolgt mittels bBT (baramundi Background Transfer - basierend auf der Microsoft BITS Technologie). Bei einem Verbindungsabbruch wird so sichergestellt, dass die Übertragung dort weiter macht, wo die Verbindung zuvor abgebrochen ist. So können auch dann große Datenpakete übertragen werden, wenn das Endgerät nur sporadisch Internetzugang hat.

Ein weiterer Vorteil von IEEM ist, dass das Gateway auch die Verbindung zu Smartphones, Tablets und ähnlichen Mobilgeräten im Mobile Device Management ermöglicht, die sonst nicht im internen (Windows)Netzwerk zu finden sind, sondern lediglich über

LTE/GSM Datenverbindung oder offenes WLAN Verbindung zum Unternehmen haben.

Solange also ein Gerät über einen Internetzugang verfügt, kann es über IEEM gewartet werden, auch wenn der Nutzer keine sichere Verbindung zum Firmennetzwerk herstellt. Damit werden Sicherheitsupdates zeitnah verteilt, der Status der Gerät wird aktuell erfasst und mobile Office verliert für den Admin seinen Schrecken.