Jak odnaleźć się w labiryncie złożoności i problemów bezpieczeństwa urządzeń końcowych: dlaczego kompleksowe UEM jest ważniejsze niż kiedykolwiek

Nowe badanie przeprowadzone wśród specjalistów IT pokazuje, że wiele zespołów IT zmaga się z zarządzaniem coraz bardziej zróżnicowanym pod względem typów i lokalizacji urządzeń środowiskiem cyfrowym, a także z zapewnianiem mu bezpieczeństwa. Wyniki badania wskazują również na konsolidację narzędzi oraz stosowanie rozwiązań z zakresu ujednoliconego zarządzania punktami końcowymi (UEM) jako kluczowe czynniki w kontekście zarządzania szybko ewoluującymi technologiami biznesowymi.

Krótko i na temat:

- Rosnące wyzwania związane ze złożonością punktów końcowych : Praca hybrydowa i zdalna doprowadziły do lawinowego wzrostu liczby, typów i lokalizacji urządzeń.

- Wciąż istniejąca konieczność konsolidacji narzędzi i zespołów: Wiele działów IT nie nadąża za rosnącą złożonością infrastruktury i nowymi zagrożeniami, dysponując jedynie fragmentarycznymi narzędziami do zarządzania.

- Shadow IT, sztuczna inteligencja i zagrożenia dla bezpieczeństwa: Niewystarczająca przejrzystość sieci, opóźnione wdrażanie poprawek i zjawisko shadow IT zwiększają ryzyko dla bezpieczeństwa w wielu organizacjach.

- UEM jako strategiczna konieczność: Wykorzystanie pełnego potencjału rozwiązań UEM, takich jak baramundi Management Suite, pozwala skutecznie stawić czoła obecnym wyzwaniom i przygotować firmę na przyszłość.

Opublikowane w 2025 r. nowe badanie przeprowadzone wśród specjalistów IT przez Enterprise Strategy Group, „Rosnąca rola sztucznej inteligencji w zarządzaniu punktami końcowymi i konwergencji bezpieczeństwa”,nie pozostawia złudzeń co do poziomu przygotowania firm z różnych branż na wyzwania związane z bezpieczeństwem urządzeń końcowych. Od opóźnień we wdrażaniu poprawek po tzw. shadow IT, wiele organizacji nie radzi sobie z rosnącą złożonością środowisk urządzeń końcowych i coraz liczniejszymi cyberzagrożeniami, polegając na fragmentarycznych narzędziach.

Rosnące wyzwania związane ze złożonością punktów końcowych

Czasy zarządzania w dużej mierze jednorodną flotą komputerów PC z systemem Windows dawno minęły. Praca hybrydowa i zdalna stały się standardem, co oznacza lawinowy wzrost liczby i

różnorodności urządzeń końcowych, którymi muszą administrować działy IT. Dziś pracownicy korzystają na co dzień z 2–3 urządzeń – od systemów Windows, macOS i Linux, przez iOS i Android, po

wirtualne pulpity. Wiele firm zarządza tysiącami, a nawet dziesiątkami tysięcy punktów końcowych w sieciach IT oraz IoT/OT.

Zarządzanie tak zróżnicowanym środowiskiem na dużą skalę przy użyciu wielu różnych narzędzi to prosta droga do większej złożoności, wyższych kosztów oraz poważnych zagrożeń dla

bezpieczeństwa. Bez pełnego wglądu w sieć oraz spójnych narzędzi i procedur niezwykle trudno jest utrzymać widoczność, egzekwować polityki oraz reagować na zagrożenia w czasie rzeczywistym.

Utrudnia to również wczesne wykrywanie błędnych konfiguracji, naruszeń zgodności oraz podatności.

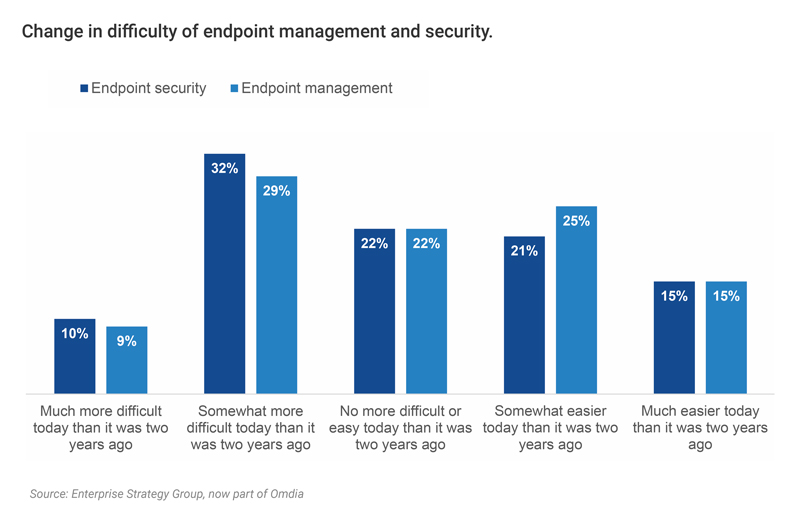

Nic dziwnego, że badanie wykazało, iż 38% specjalistów IT uważa zarządzanie punktami końcowymi za trudniejsze niż dwa lata temu, a 42% ma takie samo zdanie na temat

bezpieczeństwa.

(Source: Enterprise Strategy Group, now part of Omdia).

Zarządzanie poprawkami: wciąż słabe ogniwo

Jednym z najczęściej powtarzających się tematów w badaniu Enterprise Strategy Group są trudności, z jakimi borykają się organizacje w zakresie zarządzania poprawkami i aktualizacjami.

Opóźnienia w identyfikacji podatności, ograniczona automatyzacja oraz manualny charakter procesów skutkują krytycznymi lukami w zabezpieczeniach.

Skuteczność narzędzi do zarządzania poprawkami często maleje w rozproszonych i niespójnych środowiskach IT. Bez jednolitej platformy łatwo przeoczyć niektóre urządzenia, a nawet całe ich

kategorie.

Dzięki centralizacji wdrażania poprawek na wszystkich platformach systemowych oraz jednolitemu egzekwowaniu polityk aktualizacji rozwiązania UEM pozwalają zadbać o to, by żadne urządzenie

nie zostało pominięte.

Jak sztuczna inteligencja zmienia zarządzanie endpointami

Pobierz pełny raport Enterprise Strategy Group: Rosnąca rola sztucznej inteligencji w zarządzaniu punktami końcowymi i konwergencji bezpieczeństwa, aby lepiej poznać

wyzwania i cele, przed którymi stoją dziś zespoły IT i bezpieczeństwa.

Pobierz raport teraz

Shadow IT i nieautoryzowane aplikacje

Kolejnym poważnym wyzwaniem jest rosnąca skala zjawiska shadow IT, czyli używania przez pracowników nieautoryzowanych urządzeń i aplikacji. Te ukryte zagrożenia zwiększają podatność

organizacji na złośliwe oprogramowanie, wycieki danych oraz naruszenia zgodności z przepisami.

Solidne rozwiązanie UEM pozwala na skuteczne ujawnianie niezatwierdzonych składników sprzętu i oprogramowania. Dzięki inwentaryzacji w czasie rzeczywistym i kontroli aplikacji zespoły IT

mogą wykrywać niezatwierdzone aplikacje i urządzenia, zarządzać nimi lub ograniczać ich zakres, aby zmniejszać potencjalne narażenie oraz konsekwentnie egzekwować zasady bezpieczeństwa.

Fragmentaryczne narzędzia to fragmentaryczne bezpieczeństwo

Zarządzanie urządzeniami przy użyciu przypadkowego zestawu różnych narzędzi jest nieefektywne i nieskalowalne, a ponadto nie umożliwia kompleksowej obsługi bezpieczeństwa punktów końcowych,

inwentaryzacji, wprowadzania poprawek ani zapewniania zgodności z regulacjami. W rezultacie tego rodzaju podejście prowadzi do większej złożoności, dłuższego czasu reakcji na incydenty i

wyższych kosztów operacyjnych.

Platformy UEM stanowią tu przeciwwagę: konsolidują zarządzanie wszystkimi urządzeniami końcowymi w jednym, intuicyjnym panelu administracyjnym opartym na spójnych, zdefiniowanych

politykach. UEM to również wysoki stopień automatyzacji, możliwość zdalnego monitorowania i konserwacji oraz przejrzysty pulpit zarządczy prezentujący aktualny stan całej

infrastruktury.

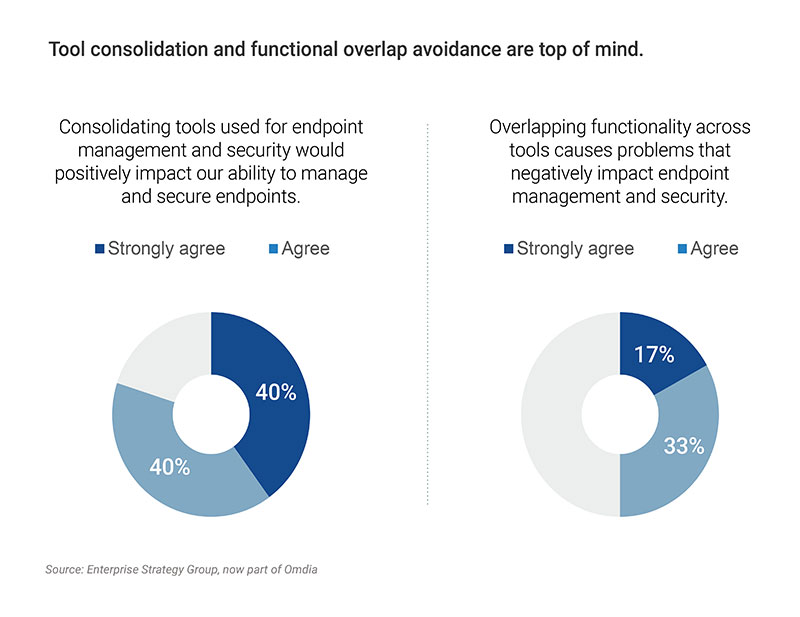

(Source: Enterprise Strategy Group, now part of Omdia).

Niewykorzystany potencjał UEM

Choć narzędzia UEM są powszechnie dostępne, badanie Enterprise Strategy Group wykazało, że wiele organizacji nie korzysta z pełni ich możliwości. Zaawansowane funkcje, takie jak granularne egzekwowanie konfiguracji, analityka w czasie rzeczywistym czy integracja z operacjami bezpieczeństwa, w wielu środowiskach pozostają niewykorzystane. Tymczasem organizacje, które wdrażają UEM świadomie i w pełnym zakresie, odnotowują znaczącą poprawę bezpieczeństwa urządzeń końcowych, lepsze przygotowanie do audytów oraz skrócenie średniego czasu rozwiązywania incydentów (MTTR).

UEM jako strategiczna konieczność

Platformę UEM warto postrzegać nie tylko jako zintegrowany zestaw narzędzi IT, ale przede wszystkim jako niezbędny, bardziej efektywny sposób zarządzania całą infrastrukturą technologiczną firmy, przynoszący wymierne korzyści taktyczne i strategiczne. Na poziomie taktycznym UEM to przede wszystkim jeden centralny panel („single pane of glass”) zapewniający widoczność i kontrolę w odniesieniu do całego ekosystemu urządzeń końcowych, co pozwala na:

- Opanowanie różnorodności i złożoności: UEM konsoliduje aprowizację, konfigurację, wprowadzanie poprawek, wdrażanie oprogramowania oraz egzekwowanie polityk dla wielu systemów operacyjnych i typów urządzeń.

- Niwelowanie braków kadrowych i niedoborów umiejętności: Zintegrowana platforma UEM pozwala pracownikom IT efektywniej zarządzać szerszym zakresem zadań dzięki spójnym procesom. Automatyzacja odciąża zespół, który może skupić się na projektach o wyższym priorytecie.

- Wzmocnienie bezpieczeństwa i zarządzania podatnościami: Kompleksowe rozwiązanie integruje się z funkcjami bezpieczeństwa i zapewnia widoczność potrzebną do skutecznego zarządzania podatnościami, spójnego egzekwowania zasad oraz szybszego wykrywania zagrożeń i reagowania na nie.

Na poziomie strategicznym UEM rewolucjonizuje zarządzanie urządzeniami końcowymi: od reaktywnego „gaszenia pożarów” do proaktywnego zapobiegania problemom, ciągłego wzmacniania

bezpieczeństwa oraz optymalizacji wydajności. Zaawansowane rozwiązania UEM, takie jak baramundi Management Suite, integrują także narzędzia do proaktywnego zarządzania cyfrowym doświadczeniem pracownika (Digital Employee Experience – DEX), czyli funkcji o kluczowym znaczeniu w kontekście

zarządzania pracą hybrydową oraz rosnącą różnorodnością urządzeń. Platforma baramundi to również dostęp do wielokrotnie docenianego przez klientów wsparcia technicznego oraz bogatej oferty szkoleń, dzięki

którym zespoły IT mogą maksymalnie wykorzystać potencjał wdrażanych rozwiązań.

W obliczu piętrzących się wyzwań technologicznych kompleksowe rozwiązanie UEM staje się strategiczną koniecznością. To fundament, który pozwala odzyskać kontrolę i wzmocnić rozwiązania z

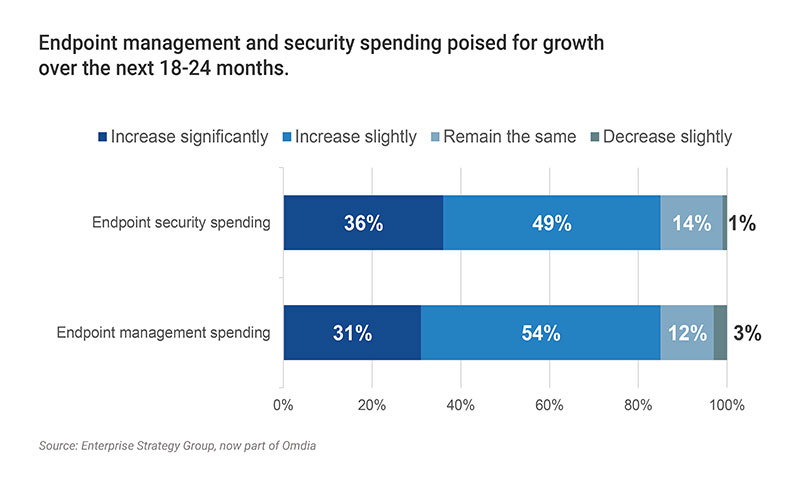

zakresu cyberbezpieczeństwa, zapewniając firmie sprawne i bezpieczne funkcjonowanie w coraz bardziej skomplikowanym cyfrowym świecie. Aż 85% respondentów zadeklarowało, że w ciągu

najbliższych 18–24 miesięcy budżety na bezpieczeństwo i zarządzanie urządzeniami końcowymi w ich firmach wzrosną.

Pobierz pełny raport Enterprise Strategy Group: The Growing Role of AI in Endpoint Management and Security Convergence, aby uzyskać wgląd w wyzwania i cele, przed którymi stoją dziś zespoły IT i bezpieczeństwa.