IT Security für Ihr Unternehmen

Zuverlässige Endpoint Protection als Teil Ihrer IT-Security-Strategie und Ihres IT-Sicherheitsmanagements

Sensible Daten verdienen besonderen Schutz – egal ob im Büro oder unterwegs. Mit der Endpoint Protection von baramundi setzen Sie auf moderne IT Security und IT Sicherheit für Unternehmen und sichern Sie Ihre Daten an jedem einzelnen Endpoint – gemäß anerkannten IT-Sicherheitsstandards. So stärken Sie nachhaltig Vertrauen bei Ihren Anwender:innen und erfüllen zentrale Anforderungen an IT-Sicherheitsrichtlinien und Compliance.

IT-Sicherheitsmanagement mit baramundi

Datenverschlüsselung

IT Security auf Endpoint-Ebene – machen Sie es analogen Datendieben schwer:

- Verschlüsseln Sie alle Datenträger Ihrer Endgeräte und schützen Sie sich so vor Datenverlust durch gestohlene oder verlorene mobile Geräte – ein zentraler Baustein moderner IT Sicherheit im Unternehmen

- Aktivieren, pausieren und konfigurieren Sie die Verschlüsselung in Ihrem Netzwerk zentral und flächendeckend im Rahmen Ihrer IT-Sicherheitsrichtlinie

- Behalten Sie jederzeit den Überblick über verschlüsselte Systeme – und Ihre Wiederherstellungsschlüssel sowie Entsperr-Passwörter griffbereit

Malware Protection

Einfach sicher vor Schadsoftware mit dem Microsoft Defender Antivirus:

- Sichern Sie Ihre Windows Systeme mit einer der führenden Antivirus-Lösungen als Teil Ihrer IT Security Strategie

- Zentral verwaltet, erhalten Sie volle Transparenz über den Sicherheitsstatus Ihrer Endgeräte und potenzielle Bedrohungen

- Als native Windows-Lösung arbeitet der Defender Antivirus zuverlässig und reibungslos mit allen gängigen Anwendungen

Schwachstellenscan

Schwachstellen entdecken und beheben, bevor sie zum Risiko für Ihre IT Sicherheit werden:

- Behalten Sie stets im Blick, welche Anwendungen in Ihrem Netzwerk bekannte Schwachstellen aufweisen – ein essentieller Bestandteil der Netzwerksicherheit

- Der automatisierte Schwachstellenscan liefert Ihnen passende Lösungsvorschläge zur Behebung

- Decken Sie Sicherheitslücken frühzeitig auf – bevor Cyberkriminelle sie ausnutzen können

Update Management

Anwendungen und OS einfach und effizient absichern – für ganzheitliche IT Security im Unternehmen:

- Schließen Sie automatisiert Sicherheitslücken

- Definieren Sie dabei frei, ob und wie fehlende Patches installiert werden – punktuell, flächendeckend oder in Wellen

- Installieren Sie Updates im Hintergrund oder zeitgesteuert nach Feierabend, ohne die User bei der Arbeit zu stören

Schnittstellenkontrolle

Kontrollierter Datenfluss zwischen Endgerät und Datenträger:

- Legen Sie per Allowlist fest, welche Geräte auf sensible Daten zugreifen dürfen – gemäß Ihrer IT-Sicherheitsrichtlinie

- Verwalten und vergeben Sie Zugriffsrechte zentral im Rahmen Ihres IT-Sicherheitsmanagements

- Jeder Datentransfer kann dokumentiert und für eine forensische Analyse oder Reporting festgehalten werden

Ihre Vorteile mit IT-Sicherheit von baramundi

Automatisierte Erkennung und Behebung von Schwachstellen

Zuverlässiger Virenschutz und Datenträger-verschlüsselung

Umfassender Datenschutz

Einheitliche & klare Sicherheits- und Compliance-Richtlinien

Revisionssichere Zugriffskontrolle

Diskretes und unaufdringliches Update Management

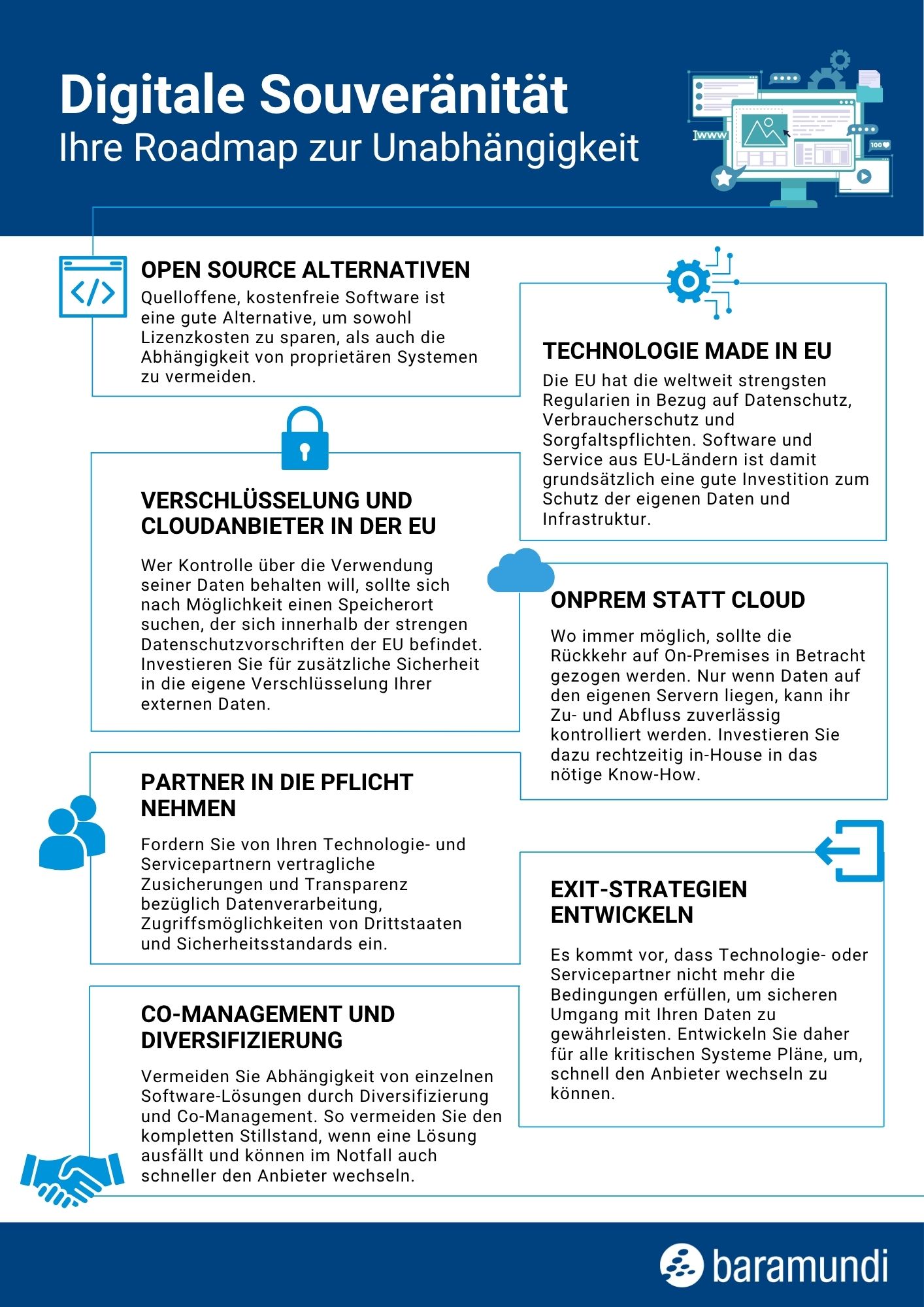

Digitale Souveränität

IT-Risiken reduzieren und Prozesse optimieren

Mehr zum Thema: In unserer Checkliste erklären wir, wie Sie in 7 Schritten digitale Souveränität erreichen.

Zur Checkliste Digitale Souveränität

Die ideale Ausstattung für umfassende Endpoint Protection

FAQ: IT-Security

Welche Add-Ons passen zu Ihrem Unternehmen?

Wir beraten Sie gerne zur idealen Lösung für Ihr Unternehmen.

Genau, was Sie brauchen –

nicht mehr und nicht weniger!