Der Schwachstellenkatalog 2.0 kommt!

Um auch weiterhin zuverlässig Schwachstellen an den Endpoints erkennen zu können, werden in Zukunft einige Änderungen im baramundi Vulnerability Scanner durchgeführt. Der Startschuss erfolgt zum Jahresanfang durch umfangreiche Änderungen an den Schwachstellenkatalogen.

Kurz & Knapp

- baramundi setzt Änderungen am Schwachstellenkatalog um: Das neue Profil „Professional 2.0“ ersetzt das alte „Community“-Profil.

- Weniger Regeln bedeuten nicht zwangsläufig weniger erkannte Schwachstellen. Stattdessen werden falsch-positive Ergebnisse reduziert.

- Framework-Schwachstellen werden effizienter erkannt, dabei stehen Hauptapplikationen stehen im Vordergrund.

- Wichtig: Der neue Katalog erfordert bewusste Anpassung bestehender Jobs und Löschen alter Ergebnisse. Das Profil „Professional“ wird ab April 2023 eingefroren.

Anmerkung des Autors: Lesen Sie unbedingt die wichtigen Hinweise am Ende des Artikels.

„Never touch a running system!” – Dieses Mantra hält sich hartnäckig seit Jahrzehnten in der IT-Branche. Doch ist es auch diese Branche, die von Innovationen und ihrer Wandlungsfähigkeit

lebt. Zudem wissen gerade Admins an vorderster Front, sprich die, die sich um die Endgeräte der User kümmern, genau: Ohne den regelmäßigen „Touch“ leidet die Sicherheit der Geräte und somit

auch die Sicherheit des gesamten Unternehmens. baramundi hat nun in einem ersten Schritt mehrere Änderungen an den Schwachstellenkatalogen, auf die der Vulnerability Scanner zugreift, vorgenommen.

Alte Zöpfe abschneiden – Platz für Neues

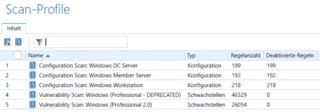

Zu Beginn der Umstellung wurde zunächst das Scanprofil „Community“ entfernt. Dieses Profil wurde bereits seit Einführung des Vulnerability Scanners ausgeliefert und war

anfangs der einzige Katalog. Seither wurde dieser Katalog von der Community nur noch sporadisch mit Regeln versorgt und so haben wir im Jahr 2016 einen neuen Katalog hinzugefügt: Das Profil

„Professional“. Aus Kompatibilitätsgründen haben wir das Community-Profil beibehalten, obwohl hier kaum neue Regeln hinzukamen.

Der Katalog, auf dem das Professional-Profil beruht, ist in den letzten Jahren sehr stark gewachsen. Die Zeit zum Abprüfen aller Regeln erhöhte sich teils drastisch und eine neue Lösung war

nötig: Das neue Profil „Professional 2.0“! Dieses Profil basiert auf einem neuen Katalog mit optimiertem Regelwerk, welches auf eine geänderte Mechanik und

auch Logik setzt, um Schwachstellen zu erkennen. Im Vordergrund steht dabei, vorhandene Softwareinstallationen und nicht mehr nur die reine Existenz von einzelnen Dateien, Bibliotheken oder

Komponenten zu erkennen.

Quantität ≠ Qualität

Sie haben die Wahl zwischen einer herkömmlichen Glühbirne mit 60 Watt und einer LED-Lampe mit 8 Watt. Für welches Leuchtmittel entscheiden Sie sich? Beide Leuchtmittel versprechen eine

ähnliche Lichtausbeute von ca. 700 Lumen – die LED ist dabei aber deutlich effizienter. Sie verbraucht nur einen Bruchteil der Energie und hat weniger Verlustleistung in Form von Abwärme.

Ähnlich verhält es sich mit dem neuen Schwachstellenkatalog für das Profil „Professional 2.0“. Dieses Profil enthält weniger Regeln und ist neben der sehr guten Erkennung von Schwachstellen

zusätzlich auf Performance und die Vermeidung von falsch-positiven Ergebnissen optimiert.

Aber was genau ist eine Regel, was verbirgt sich dahinter und wie welche Rolle spielt die Regelanzahl? Eine Regel im Schwachstellenkatalog beschreibt, wie und wo eine verwundbare Komponente

identifiziert werden kann. Je genauer die Regel definiert ist, umso effizienter kann sie geprüft werden. Wird bspw. eine Datei im gesamten Dateisystem – über alle vorhandenen Laufwerke

hinweg – gesucht, benötigt das deutlich mehr Zeit und Ressourcen als die Suche in einem oder mehreren spezifizierten Verzeichnissen. Noch schneller wird die Prüfung, wenn

erst gar nicht im Dateisystem gesucht werden muss. Die Installation einer Software kann über spezifische Einträge in der Registry und dem Abprüfen einer Datei im daraus resultierenden

Installationsverzeichnis nachgewiesen werden.

Natürlich drängt sich die Vermutung auf, dass mit weniger Regeln auch weniger Schwachstellen erkannt werden. Doch das ist nicht zwangsläufig der Fall. Zwischen den Schwachstellen und den Regeln besteht keine 1:1-Beziehung. Somit kann es sein, dass zur Erkennung einer Schwachstelle nur eine Regel erforderlich wäre – und dennoch mehr Regeln verwendet und abgeprüft werden. An dieser Stelle greift der optimierte Katalog ein und verkürzt die für den Scan benötigte Zeit im Schnitt um mehr als die Hälfte!

Weniger Fundstellen, mehr Fokus

Gerade die große Anzahl an Regeln und die Art der Schwachstellensuche brachte teilweise Unmengen an gefundenen Schwachstellen hervor. Insbesondere verwundbare Frameworks wie z.B. OpenSSL oder Microsoft .NET sorgten teils für dutzende Fundstellen – ohne dabei die eigentliche Hauptapplikation, welche das Framework verwendet, zu benennen. Für die Admins bedeutete das meist manuelle Analyse, um am Ende festzustellen, dass sich das verwundbare Framework nicht losgelöst austauschen lässt. In den meisten Fällen muss die Hauptapplikation im Ganzen aktualisiert werden.

Hier sorgt der neue Katalog für eine deutlich einfachere Analyse, da nun nicht mehr die verwundbare Komponente allein, sondern die beinhaltende Hauptapplikation gefunden wird.

Durch diese neue Scanmechanik werden nun nicht mehr alle möglichen Fundstellen im Dateisystem angezeigt. Denn eine Bibliothek im Dateisystem bedeutet noch lange nicht, dass diese Komponente

auch verwendet und somit zur potenziellen Gefahr wird. Vielmehr ist hier entscheidend, ob und in welchem Umfang die enthaltenen Funktionen genutzt werden.

Durch den intensiven Austausch mit unseren Kunden haben wir gelernt, dass gerade bei sicherheitssensitiven Unternehmen ein erheblicher Arbeitsaufwand beim Fund von

Framework-Schwachstellen entsteht. Vereinfacht ausgedrückt: Für jede gefundene Schwachstelle in einer Bibliothek wird eine Serviceanfrage beim Hersteller der Hauptapplikation

eröffnet. Darin wird eine Stellungnahme zur Verwundbarkeit der Hauptapplikation im Kontext dieser Schwachstelle gefordert. Auf Basis der Antwort werden dann Maßnahmen abgeleitet, z.B. ein

sofortiges Update (sofern verfügbar) oder sogar die Deinstallation der entsprechenden Software. Ist die Hauptapplikation trotz Verwendung der verwundbaren Komponente nicht von dieser

Schwachstelle betroffen, wird eine Ausnahme in der Management Suite definiert. Dieser „False Positive“ Fund wird dann in den Auswertungen nicht berücksichtigt.

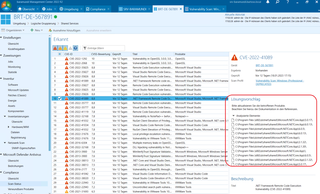

Auf Basis dieses Feedbacks wird nun bei Framework-spezifischen Schwachstellen nur noch die tatsächliche Fundstelle der Hauptapplikation mit den relevanten Informationen (Komponente, CVE-ID,

Schweregrad, Angriffsvektor, etc.) gelistet, wenn die Schwachstelle auch durch den Hersteller der Hauptapplikation bestätigt wurde. Dieses Vorgehen reduziert die Anzahl der

potenziellen „False Positives“ und den dadurch erzeugten Arbeitsaufwand in den Umgebungen unserer Kunden erheblich.

Zudem verringert sich in dieser konsolidierten Darstellung die Anzahl der zu analysierenden Elemente, was die Lösungsfindung erleichtert. Häufig kann die Hauptapplikation bequem per

„Managed Software“ oder „Deploy“ auf den neusten Stand gebracht werden.

Jetzt aktiv umstellen!

Da der neue Schwachstellenkatalog mit einem eigenen Regelwerk arbeitet, erzeugt er auch für jede gefundene Schwachstelle einen neuen Eintrag in der Datenbank. Wurde beispielsweise die zuvor

im Beitrag genannte Schwachstelle CVE-2022-41089 bereits mit dem Profil „Professional“ festgestellt und noch nicht beseitigt, so wird sie durch das Profil „Professional 2.0“ erneut gefunden

und zusätzlich aufgelistet. Diese Schwachstelle wird also zweimal am entsprechenden Endpoint erkannt. Eine solche Doublette wirkt sich selbstverständlich auch auf

Dashboards und Statistiken aus.

Da dies potenziell Verwirrung verursacht, wird Ihre Umgebung nicht automatisch auf das neue Profil umgestellt.

Um die Vorteile des neuen Schwachstellenkatalogs nutzen zu können, müssen Sie Ihre bestehenden Jobs bewusst umstellen und die alten Ergebnisse des Profils „Professional“

löschen. Die Ergebnisse können entweder gezielt an einzelnen Endpoints oder für ganze Gruppen – und damit auch für die „Logische Gruppierung“ – gelöscht werden.

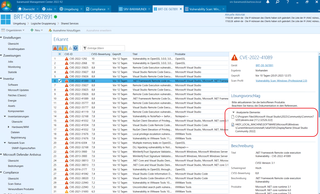

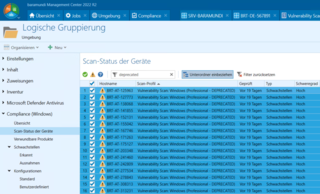

Zum Löschen an einem Endpoint muss dieser als Tab geöffnet werden. Im Tab wählen Sie auf der linken Seite im Menü den Punkt „Compliance“ und darunter „Scan-Status“ aus. Nun

werden die auf diesem Endpoint gescannten Profile angezeigt. Wählen Sie dort per Rechtsklick „Professional – DEPRECATED“ aus und klicken Sie auf „Löschen“. Sobald Sie die nun erscheinende

Nachfrage bestätigen, sind die Ergebnisse aus der Datenbank entfernt.

Ähnlich verhält es sich mit dem Löschen der Ergebnisse auf Gruppenebene: Öffnen Sie hierzu die gewünschte Gruppe als Tab und navigieren Sie ebenfalls zu „Compliance (Windows)“, „Scan-Status der Geräte“. Nun sehen Sie eine Auflistung aller verwendeten Profile auf allen Endpoints in der gewählten Gruppe und aller darunterliegenden Gruppen. Um diese Liste nun auf das zu löschende Profil einzugrenzen, schreiben Sie „deprecated“ in die Filterbox.

Nun sollten nur noch die Einträge für das alte Profil gelistet werden. Diese können Sie selektieren und löschen – fertig!

Selbstverständlich können Sie auch einen neuen Job mit dem Profil „Professional 2.0“ anlegen und auf ausgewählten Endpoints durchführen – ohne vorheriges Löschen der alten Ergebnisse. Das

ermöglicht Ihnen einen direkten Vergleich der Ergebnisse aus dem alten und dem neuen Profil. Wir empfehlen aber nachdrücklich, die alten Ergebnisse vor dem flächendeckenden Einsatz des

neuen Profils zu löschen.

Wichtig: Das Profil „Professional“ wird ab dem 1. April eingefroren – es werden keine neuen Regeln hinzugefügt und bestehende Regeln können nicht mehr geändert werden. Bitte stellen

Sie sicher, dass Sie den Umzug zum Profil „Professional 2.0“ bis zu diesem Zeitpunkt abgeschlossen haben.