Przygotuj się na szybsze i bardziej efektywne skanowanie podatności

Aby klienci baramundi mogli w sposób niezawodny wykrywać luki w zabezpieczeniach zarządzanych punktów końcowych, firma planuje zaktualizować swój skaner podatności – baramundi Vulnerability Scanner. Zmiany rozpoczną się na początku tego roku od nowelizacji katalogu podatności.

W pigułce

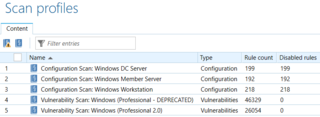

- baramundi wprowadza zmiany w katalogu luk w zabezpieczeniach: nowy profil „Professional 2.0” zastępuje stary profil „Community”.

- Mniejsza liczba zasad niekoniecznie oznacza mniejszą liczbę rozpoznanych luk w zabezpieczeniach. Zamiast tego zmniejsza się liczba fałszywych wyników.

- Luki w zabezpieczeniach Framework są wykrywane bardziej efektywnie, z naciskiem na główne aplikacje.

- Ważne: Nowy katalog wymaga świadomego dostosowania istniejących zadań i usunięcia starych wyników. Profil „Professional” zostanie wyłączony od kwietnia 2023 roku.

Uwaga redakcyjna: koniecznie przeczytaj kilka ważnych uwag na końcu tego artykułu.

Powiedzenie „nie naprawiaj czegoś, co nie jest zepsute“ powtarzane jest w IT jak mantra od dziesięcioleci. To dosyć ironiczne, biorąc pod uwagę, że branża ta rozwija się dzięki innowacjom i

zdolności do zmian. Co więcej, administratorzy opiekujący się urządzeniami końcowymi użytkowników doskonale zdają sobie sprawę z tego, że aby zadbać o bezpieczeństwo organizacji, należy

regularne sprawdzać i aktualizować systemy.

Jednak aby sprostać zmieniającym się okolicznościom, czasami potrzebne jest przyjęcie zupełnie nowego podejścia. To właśnie robimy aktualizując katalog podatności wykorzystywany w ramach

Vulnerability Scanner.

Nadchodzi nowe

Największą zmianą jest usunięcie profilu skanowania „Community“, który był pierwszym katalogiem w Vulnerability Scanner. Od tego czasu katalog ten był tylko sporadycznie zasilany

przepisami przez społeczność, dlatego w 2016 roku dodaliśmy nowy katalog: profil „Professional“. Aby zapewnić kompatybilność, profil „Community“ był dalej utrzymywany, mimo wprowadzania do

niego niewielu nowych reguł.

Katalog w profilu „Professional“ bardzo się rozrósł w ostatnich latach. Wraz z pojawieniem się większej ilości podatności, zwiększył się również czas potrzebny na sprawdzenie wszystkich

reguł podczas skanowania. Szybko zrozumieliśmy, że potrzebujemy nowego rozwiązania.

W ten sposób dochodzimy do nowego profilu „Professional 2.0“! Wykorzystuje on nowy katalog ze zoptymalizowanym zestawem reguł, które opierają się na

zmodyfikowanych technikach i regułach logicznych, pozwalających na wykrywanie podatności odkrytych w Twojej sieci. Skupia się on przede wszystkim na wykrywaniu i identyfikowaniu

zainstalowanego oprogramowania i skanowaniu go pod kątem możliwych do wystąpienia luk, nie ograniczając się jedynie do poszczególnych plików, bibliotek czy komponentów. To trochę tak, jakby

lekarz oceniał Twój stan fizyczny na podstawie płci, historii rodziny, stylu życia i innych charakterystycznych dla Ciebie czynników, zamiast zbadać każdy organ i układ w Twoim ciele w

poszukiwaniu możliwych oznak każdej znanej choroby.

Efektywność! – ilość nie równa się jakości

Tradycyjna żarówka o mocy 60 W i żarówka LED o mocy 8 W generują mniej więcej taką samą ilość światła. Jednak dioda LED jest znacznie bardziej wydajna, ponieważ zużywa mniej energii do

wytworzenia tego samego oświetlenia. Podobnie wygląda nowy profil Professional 2.0 zastosowany w skanerze podatności. Zawiera mniejszą liczbę reguł, a oprócz bardzo dobrej wykrywalności

podatności, ze zoptymalizowaną wydajnością i mniejszą liczbą fałszywych pozytywów.

Ale czym właściwie są reguły i na co wpływa ich liczba? Reguła w katalogu podatności opisuje jak i gdzie można zidentyfikować podatny komponent. Im dokładniej reguła jest zdefiniowana, tym

efektywniej można ją sprawdzić. Zasadniczo określa ona, czego i gdzie należy szukać. Na przykład, jeśli szukamy pliku w całym systemie i na wszystkich istniejących dyskach, zajmuje to

znacznie więcej czasu i zasobów niż szukanie w określonych katalogach. Wyszukiwanie jest jeszcze szybsze, jeśli system plików nie musi być w ogóle przeszukiwany. Z kolei

zainstalowane pakiety oprogramowania oparte na określonych wpisach w rejestrze oznaczają, że wystarczy sprawdzić pliki w powiązanych katalogach instalacyjnych.

Można pokusić się o stwierdzenie, że mniejsza ilość reguł oznacza, że mniej podatności zostanie wykrytych. Jednak nie istnieje bezpośrednia korelacja 1:1 pomiędzy lukami a regułami. W rzeczywistości, do wykrycia luki może być potrzebna tylko jedna reguła. Właśnie dlatego optymalizacja katalogu może skrócić średni czas skanowania podatności nawet o połowę!

Większa precyzja

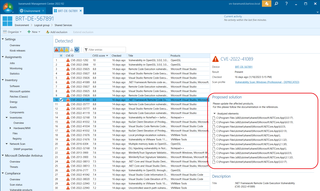

To właśnie duża liczba reguł powodowała, że czasami system wykrywał ogromne ilości luk, które często były fałszywie pozytywne. Podatne frameworki takie jak OpenSSL czy Microsoft .NET powodowały, że czasami można było znaleźć dziesiątki podatności bez informacji o nazwie aplikacji wykorzystującej dany framework. Dla administratorów oznaczało to zwykle ręczną analizę, która często kończyła się wnioskiem, że dany framework nie może zostać zastąpiony. W większości przypadków to główna aplikacja musiała zostać całkowicie zaktualizowana.

Nowy katalog zapewni znacznie łatwiejszą analizę poprzez identyfikację zagrożonej aplikacji, a nie tylko podatnego komponentu frameworka.

Nowy mechanizm skanowania sprawia, że nie trzeba przeglądać każdej pojedynczej instancji wykrytej luki w frameworku. Wystarczy sprawdzić czy i w jakim stopniu zawarte w nim

funkcje są wykorzystywane przez aplikacje.

Rozmawiając z klientami dowiedzieliśmy się, że znalezienie podatności w frameworkach wymaga sporej ilości pracy, zwłaszcza w firmach, które muszą szczególnie dbać o

bezpieczeństwo. Mówiąc najprościej, za każdym razem, gdy w bibliotece znaleziona zostanie luka, należy otworzyć zgłoszenie serwisowe u dostawcy każdej z aplikacji, aby sprawdzić, czy jest

ona nią dotknięta. Może to oznaczać konieczność natychmiastowej aktualizacji (jeżeli jest dostępna) lub nawet odinstalowanego dotkniętego oprogramowania. Jeśli jednak aplikacja nie jest

dotknięta podatnością, mimo że korzysta z podatnego komponentu frameworka, baramundi Management Suite definiuje ten wyjątek jako „fałszywie pozytywny“.

Bazując na informacji o podatnościach specyficznych dla frameworka, jeśli podatność zostanie potwierdzona przez producenta aplikacji wraz z odpowiednimi informacjami (komponent, VCVE ID,

skala, wektor ataku, itp.), na liście znajdzie się tylko lokalizacja głównej aplikacji. Takie podejście znacząco ogranicza liczbę fałszywie pozytywnych wyników,

zmniejszając obciążenie pracą administratorów systemów.

Ponadto, taki skonsolidowany widok zmniejsza liczbę elementów do przeanalizowania, co ułatwia znalezienie rozwiązań. Często główna aplikacja może być w łatwy sposób zaktualizowana,

wykorzystując do tego moduły „Managed Software“ lub „Deploy“ w bMS.

Przygotuj się na zmianę!

Ponieważ nowy katalog podatności działa w oparciu o własny zestaw reguł, tworzy on również nowy wpis w bazie danych dla każdej znalezionej podatności. Na przykład, jeśli wspomniana wyżej

luka CVE-2022-41089 została już wykryta przy użyciu obecnego/starego profilu „Professional“ i nie została jeszcze naprawiona, profil „Professional 2.0“ również ją odnajdzie. Oznacza to, że

luka zostanie pokazana dwukrotnie na odpowiednich punktach końcowych oraz w dashboardach i statystykach.

Ponieważ może to powodować zamieszanie, Twoje środowisko nie zostanie automatycznie przełączone na nowy profil.

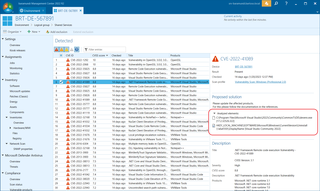

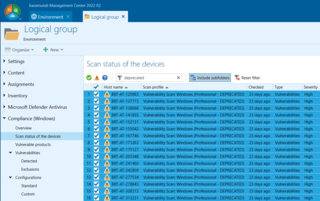

Aby skorzystać z nowego katalogu podatności „Professsional 2.0“, należy przełączyć aktualne zadania i usunąć stare wyniki z poprzedniego profilu „Professional”. Wyniki mogą

być usunięte zarówno na poszczególnych punktach końcowych, jak i dla całych grup lub UDG. Aby usunąć je w punkcie końcowym, wystarczy otworzyć daną maszynę w zakładce,

następnie wybrać „Zgodność“ z menu po lewej stronie i „Stan skanowania”, aby wyświetlić profile zeskanowane na tym punkcie końcowym. Kliknij prawym przyciskiem myszy na „Professional -

DEPRECATED“ i kliknij na „Delete“. Jak tylko potwierdzisz, wyniki zostaną usunięte z bazy danych.

Analogicznie można usunąć wyniki w grupie. Należy otworzyć żądaną grupę jako zakładkę i przejść do „Zgodność (Windows)“, a następnie „Stan skanowania urządzeń“. Zobaczysz listę wszystkich profili używanych na punktach końcowych w wybranej grupie i w podgrupach. Aby wyświetlić profil, który chcesz usunąć, wpisz „deprecated“ w polu filtra.

Teraz powinny być widoczne tylko wpisy dotyczące starego profilu. Wystarczy je wybrać i usunąć.

WARTO WIEDZIEĆ: Możliwe jest stworzenie nowego zadania z profilem „Professional 2.0“ i uruchomienie go na wybranych punktach końcowych bez wcześniejszego usuwania

starych wyników. Dzięki temu można bezpośrednio porównać wyniki ze starego i nowego profilu. Jednak zdecydowanie zalecamy usunięcie starych wyników przed wdrożeniem nowego

profilu.

WAŻNY TERMIN:

Stary/obecny profil„Professional“ zostanie zablokowany 1 kwietnia, co oznacza, że żadne nowe reguły nie będą mogły być dodawane, a istniejące nie będą mogły być zmieniane.

Upewnij się, że do tego dnia zakończysz migrację do profilu „Professional 2.0“.