Security Automation: Schwachstellen-Management für Windows

Ist IT Sicherheit eine Sisyphusarbeit oder Automationsaufgabe? Niemand stellt heutzutage mehr infrage, ob man eine IT-Landschaft mit all seinen Endgeräten absichern sollte. Die Sicherheit der IT-Systeme ist als hohes Ziel allgemein anerkannt und auch rechtlich vorgeschrieben.

In diesem Artikel werden folgende drei Fragen beleuchtet:

- Welche Komponenten nutzen moderne UEM-Lösungen um Schwachstellenmanagement zu automatisieren und gleichzeitig Transparenz zu schaffen?

- Wie verlässlich ist überhaupt der Automatismus?

- Könnte das gleiche Maß an Sicherheit und Transparenz auch per Handarbeit durch fleißige IT-Administratoren erreicht und so Kosten gespart werden?

Komponenten der Automation

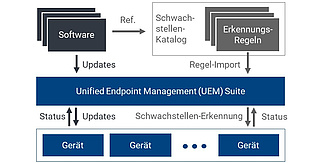

Automatisiertes Schwachstellenmanagement ist das gelungene Zusammenspiel folgender Komponenten einer UEM-Lösung.

Software und Updates

Ausgangspunkt ist die Software verschiedenster Hersteller, die sich über die Zeit verändert und für die regelmäßig neue Updates bereitstehen. Updates beinhalten neben funktionalen

Verbesserungen dann in aller Regel auch Security Fixes. Die prominentesten Beispiele dazu sind neben den Betriebssystemen selbst die verschiedenen Web-Browser. Um die Geräte umfassend

aktualisieren zu können, ist es natürlich erforderlich zu wissen, welche Software sich auf welchem Endgerät befindet. Diese Transparenz zur installierten Software und deren Versionsstände

liefert eine regelmäßige Inventarisierung.

Kataloge mit geballtem Schwachstellenwissen

Das Wissen zu bekannten Schwachstellen wird in zentralen Katalogen zusammengetragen. Neue Funde können an die verwaltende Organisation vom Softwarehersteller selbst oder aber von Dritten

gemeldet werden und stehen damit als Information für alle zur Verfügung. So listete Ende 2020 der Katalog des National Institute of Standards and Technology (NIST) in dessen National Vulnerability Database NVD alleine zum Betriebssystem Windows 10 sage und schreibe über 3.000 Schwachstellen. Neben des

kumulierten Umfangs der Regeln ist auch die Dynamik beachtlich, also der regelmäßige Zuwachs neu entdeckter Schwachstellen: So wurden im Laufe des Jahres 2020 für das aktuelle

Betriebssystem über 900 neue Schwachstellen registriert.

Erkennungsregeln

Um Erkennen zu können, ob sich sicherheitsgefährdende Software auf einem Gerät befindet, sind die Versionsstände der installierten Software zu ermitteln. Hierzu dienen maschinenlesebare

Regelwerke, die dann von entsprechenden Scan-Algorithmen auf jedem Gerät regelmäßig ausgewertet werden. Ende 2020 finden sich darin rund 35.000 Schwachstellenerkennungsregeln für

Betriebssysteme der Windows Familie und deren Anwendungsprogrammen. Aber auch jenseits der der IT-Bereiche gibt es spezifische Schwachstellenkataloge für Industriegeräte der Operational

Technology (OT), also Geräte die man in vielen Produktionsumgebungen findet.

Der Automationszyklus

Wie sieht nun eine Sicherheitsautomation im zeitlichen Ablauf typischerweise aus?

Grundsätzlich sollte jedes vernetze Gerät regelmäßig auf installierte Software inventarisiert werden. Je nach interner IT-Regelung kann dies einmal pro Woche geschehen oder sogar täglich erfolgen. Das Intervall mag auch vom jeweiligen Gerät und dessen Einsatzzweck abhängen. Wichtig ist aber, dass die Inventarisierung bzw. das Scannen nach Schwachstellen kontinuierlich sichergestellt wird und nicht dem Zufall überlassen wird. Dazu ist es natürlich unerlässlich zu wissen, welche Geräte sich überhaupt im Unternehmen befinden. Dies gilt sowohl für den Bürobereich als auch für vernetzte Geräte in der Produktion. Mindestens sollte die Administration eine stets aktuelle Auflistung aller Geräte haben, ergänzend dazu liefern Netzwerk-Landkarten einen Überblick der Netztopologie.

Ebenso können Updates (incl. Sicherheitspatches) in regelmäßigen Intervallen verteilt werden. Bekanntes Beispiel ist der Patch-Day von Microsoft, an jedem zweiten Dienstag eines Monats. Davon abgeleitet können sich IT-Admins Pläne machen, wann jeweils neue Patches verteilt werden.

Wie verlässlich ist der Automatismus?

Die hier beschriebene Automationslösung basiert auf zwei voneinander unabhängigen Verfahren und bietet somit ein äußerst hohes Maß an Sicherheit, quasi mit doppeltem Boden:

1. Update Automatismus: Im Zuge des Update Managements werden Softwareaktualisierungen, die vom Hersteller bereitgestellt werden, auf die Endgeräte installiert. Dazu vertraut man dem Softwarehersteller und dem Update-Mechanismus.

2. Schwachstellen-Automatismus: Davon technisch unabhängig ist das Scannen nach Schwachstellen. Hier wird auf Softwarehersteller-unabhängige Kataloge zugegriffen und mit unabhängigen Methoden nach Programmen bzw. . deren Komponenten gesucht. Dank des separaten Algorithmus hat man so einen zweiten und unabhängigen Blick auf die Sicherheit der Geräte.

Technisch fußt die Lösung also auf zwei unabhängigen Automatismen. Eine UEM-Lösung bildet darauf eine gemeinsame Sicht an und kann per Links zwischen den Informationen vermitteln, um der IT-Administration das Sicherheitsmanagement erleichtern. Für IT-Verantwortliche fühlt sich eine gut gemachte UEM-Lösung somit wie ein (1) Allround-Werkzeug an, d.h. Sicherheit muss nicht zwangsläufig eine Komforteinbuße bedeuten.

Alternative Handarbeit?

Nun zur Frage, ob das gleiche Sicherheitsniveau nicht auch per Handarbeit erreicht werden könnte. Dazu multipliziere man die Anzahl der vorhandenen Geräte mit dem wöchentlichen Zeitaufwand für durchzuführende Updates und Prüfungen nach Schwachstellen. So erkannt man schnell den Aufwand und damit auch den Nutzen einer Automationslösung.

Nicht nur die Anschaffungskosten für eine UEM-Lösung amortisieren sich damit in kurzer Zeit, indem Routinearbeiten automatisiert werden, auch das Sicherheitsniveau ist deutlich größer. Denn ohne Tool würde man vermutlich deutlich seltener und weniger gründlich der Geräte untersuchen, wodurch Sicherheitslücken länger unentdeckt bleiben und damit größere Angriffsflächen bilden.

Ergo bedeutet Sicherheit im Kontext von Softwareschwachstellen ganz klar Sicherheitsautomation.